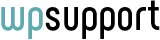

Проблем в плъгин за защита от спам за WordPress с над 200 000 инсталации позволява инсталиране на зловредни плъгини на засегнатите сайтове. Изследователи по сигурността оценяват уязвимостта с 9.8 от 10, което отразява високото ниво на сериозност.

Уязвимост в плъгина Spam protection, Anti-Spam, FireWall by CleanTalk

Високо оценяваният плъгин за защита от спам с над 200 000 инсталации е установен като податлив на уязвимост за заобикаляне на удостоверяването. Това позволява на атакуващите да получат пълен достъп до сайтове, без да предоставят потребителско име или парола. Проблемът дава възможност на атакуващите да качват и инсталират всякакви плъгини, включително зловреден софтуер, като им предоставя пълен контрол над сайта.

Уязвимостта в плъгина „Spam protection, Anti-Spam, FireWall by CleanTalk“ е установена от изследователи по сигурността от Wordfence. Причината е в обратното DNS спуфинг (reverse DNS spoofing). DNS е системата, която преобразува IP адрес в домейн. Обратното DNS спуфинг позволява на атакуващия да манипулира системата така, че тя да изглежда сякаш заявката идва от различен IP адрес или домейн. В този случай атакуващите могат да заблудят плъгина, че зловредната заявка идва от самия сайт, и тъй като плъгинът не извършва проверка за това, атакуващите получават неоторизиран достъп.

Тази уязвимост е категоризирана като: Липсващо удостоверяване (Missing Authorization). Сайтът Common Weakness Enumeration (CWE) я дефинира по следния начин:

„Продуктът не извършва проверка за удостоверяване, когато даден потребител се опита да достъпи ресурс или да извърши действие.“

Wordfence обяснява това така:

„Плъгинът за WordPress Spam protection, Anti-Spam, FireWall by CleanTalk е уязвим на неоторизирана произволна инсталация на плъгини поради заобикаляне на удостоверяването чрез обратен DNS спуфинг в функцията checkWithoutToken във всички версии до и включително 6.43.2. Това прави възможно за неавтентифицирани атакуващи да инсталират и активират произволни плъгини, което може да бъде използвано за изпълнение на отдалечен код, ако бъде инсталиран и активиран друг уязвим плъгин.“

Препоръка

Wordfence препоръчва на потребителите на засегнатия плъгин да го актуализират до версия 6.44 или по-нова.